Pour administrer des serveurs Linux, le plus courant est de se connecter en SSH à ces serveurs. Le SSH est le petit frère de Telnet mais plus sécurisé car la communication entre vous et la machine distante est chiffré.

Se connecter en SSH depuis un terminal

Pour vous connecter en SSH à un serveur vous avez plusieurs solutions. Si vous êtes sous MacOS ou Linux vous allez pouvoir le faire directement depuis un terminal. Si toutefois vous êtes sous Windows, tout n’est pas perdu et vous allez devoir utiliser PuTTY pour vous connecter.

Connexion depuis un terminal (Linux ou MacOS)

Ouvrez un simple terminal puis tapez la commande suivante pour vous connecter à votre serveur. Pensez juste à remplacer les informations par celle de votre serveur.

ssh username@addressIP

A la première connexion un message comme celui ci-dessous vous sera affiché. Dites “yes” pour enregistrer l’empreinte RSA du serveur sur votre machine.

Are you sure you want to continue connecting (yes/no)?

Cette empreinte sert à savoir si c’est bien le même serveur qui répond.

PuTTY (Windows)

Avant de commencer vous devez vous rendre sur le site proposant PuTTY pour le télécharger en cliquant sur la première ligne PuTTY (cf. image ci-dessous).

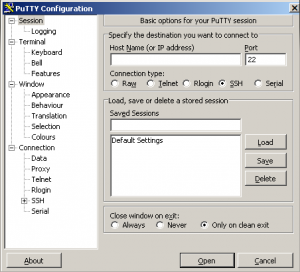

Une fois téléchargé, cliquez sur l’exécutable pour pouvoir afficher la fenêtre ci-dessous dans laquelle vous allez rentrer l’adresse IP de votre serveur.

Lorsque c’est la première fois que vous vous connectez à un serveur, ce dernier vous affiche un message de sécurité car la clé n’existe pas dans votre cache. Cliquez simplement sur Oui pour vous connecter et pouvoir entrer votre login et mot de passe.

Configurer le SSH du serveur

Si vous louez des serveurs dédiés chez OVH par exemple, le port de connexion au SSH est ouvert au monde entier et par défaut pour se connecter en SSH c’est avec l’utilisateur “root”. Comme le “par défaut” est rarement synonyme de “sécurité”, il serait bon de créer un utilisateur qui aurait le droit de se connecter en SSH et d’interdire toutes connexions en SSH pour l’utilisateur root.

Création de l’utilisateur toto

Nous allons commencer par créer un utilisateur nommer toto pour l’exemple de ce billet.

adduser toto

Cette commande permet de créer l’utilisateur toto. Il vous sera demandé plein d’informations inutiles ainsi que le mot de passe de l’utilisateur. Pensez à mettre un mot de passe assez fort puisque que c’est avec cet utilisateur que vous vous connecterez en SSH.

Interdire la connexion avec l’utilisateur root

Le fichier de configuration du demon SSH se trouve à ce chemin : /etc/ssh/sshd_config

Vous devez chercher une ligne nommé PermitRootLogin qui doit être a “yes” et la modifier comme ceci :

PermitRootLogin no

Puis en dessous vous mettez une ligne pour autoriser “toto” à se connecter en SSH à cette machine. Si vous voulez mettre plusieurs utilisateurs séparez les par un espace.

AllowUsers toto

Au passage, changez le port d’écoute du daemon qui est par defaut le 22 afin de limiter les attaques même si un petit fail2ban aide aussi à se protéger.

Port 22222

Pour terminer et vérifier que vous n’avez rien cassé rechargez la configuration.

/etc/init.d/sshd reload

Si il n’y a aucune erreur d’indiqué au rechargement de la configuration, vous pouvez fermer votre fenêtre et vous connecter avec l’utilisateur toto !

Se loguer en root depuis l’utilisateur Toto

Pour vous connecter à votre serveur via la ligne de commande il faudra faire ceci ou le -p permet de spécifier le port d’écoute du daemon SSH.

ssh toto@adresse_ip -p 22222

Une fois connecté en tant que toto, si vous voulez retrouver les droits “root” tapez dans votre terminal la commande ci-dessous puis le mot de passe root.

sudo su

Note : Si la commande ci-dessus ne fonctionne pas essayez un modeste : “su” qui devrait lui fonctionner suivant la distribution que vous utilisez.

Voila vous savez comment sécuriser un minimum le contre les attaques car même si toto est connu, le nom de l’utilisateur que vous allez mettre sera inconnue de la plus part des gens ce qui rajoute une demi-difficulté en plus.